Кевин Митник - Искусство обмана

Скачивание начинается... Если скачивание не началось автоматически, пожалуйста нажмите на эту ссылку.

Жалоба

Напишите нам, и мы в срочном порядке примем меры.

Описание книги "Искусство обмана"

Описание и краткое содержание "Искусство обмана" читать бесплатно онлайн.

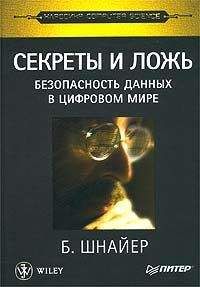

Книга The Art of Deception – «Искусство обмана» – доказывает, насколько мы все уязвимы. В современном мире, где безопасность подчас выходит на первый план, на защиту компьютерных сетей и информации тратятся огромные деньги. Деньги тратятся на технологии безопасности. Эта книга объясняет, как просто бывает перехитрить всех защитников и обойти технологическую оборону, как работают социоинженеры и как отразить нападение с их стороны Кевин Митник и его соавтор, Бил Саймон рассказывают множество историй, которые раскрывают секреты социальной инженерии. Авторы дают практические советы по защите от атак, по обеспечению корпоративной безопасности и снижению информационной угрозы «Искусство обмана» не только демонстрирует, насколько опасна и вредоносна социоинженерия, но поможет разработать собственную программу тренинга по безопасности для сотрудников компании.

Большинство людей неизбежно видят досаду во всем, что пересекается с выполнением их работы, и могут обойти любые меры безопасности, которые кажутся пустой тратой времени. Мотивировать сотрудников сделать безопасность частью их повседневных обязанностей через обучение и осведомленность – это и есть ключ.

И хотя сервис “caller ID” никогда не должен использоваться в смысле аутентификации для голосовых звонков извне компании, другой метод, называемый Автоматическим Определением Номера (АОН – Automated Number Identification, ANI), может. Эта услуга предоставляется когда компания подписывается на бесплатные услуги, где компания платит за исходящие звонки и надежна для идентификации. В отличие от “caller ID”, коммутатор телефонной компании не использует любого рода информацию, которая посылается от потребителя когда предоставляется номер вызывающего. Номер, передаваемый АОН’ом, является оплачиваемым номером, назначенным звонящей стороне.

Заметьте, что несколько изготовителей модемов добавили функцию “caller ID” в их продукты, защищая корпоративную сеть путем дозволения звонков удаленного доступа только из списка заранее авторизованных телефонных номеров. Модемы с “caller ID” – дупустимая мера аутентификации в низко-безопасном окружении, но, как уже должно быть ясно, подмена caller ID – относительно простая техника для компьютерных злоумышленников, и поэтому не должна служить опорой для подтверждения личности звонящего или местнонахождения в обстановке высокой безопасности.

Чтобы адресовать случай с воровством личности, как в истории с обманом администратора для создания ящика голосовой почты на корпоративной телефонной системе, сделайте такую политику, чтобы весь телефонный сервис, все ящики голосовой почты, и все записи в корпоративный справочник, обоих видов – печатные и онлайновые – должны быть запрошены в письменном виде, на бланке/форме по назначению. Менеджер сотрудника должен подписать запрос, а администратор голосовой почты должен проверить подпись.

Корпоративная политика безопасности должна требовать, чтобы все компьютерные аккаунты или повышения прав доступа предоставлялись только после положительной верификации персоны, осуществляющей запрос, такими путями, как перезвон системному менеджеру или администратору, или его/ее поверенному, по телефонному номеру, указанному в печатном или онлайновом справочнике. Если компания использует защищенную электронную почту, где сотрудники могут подписывать сообщения Электронной Цифровой Подписью, такой альтернативный метод верификации тоже может быть допустимым.

Помните, что каждый сотрудник, независимо от того имеет ли он доступ к компьютерным системам компании, может стать жертвой обмана социального инженера. Каждый должен быть включен в тренинги осведомления о безопасности. Асситенты администратора, регистраторы, телефонные операторы и охранники должны быть знакомы с теми типами атак социального инжениринга, которые более вероятно будут направлены против них, так что они будут лучше подготовлены к защите от этих атак.

Глава 14: Промышленный шпионаж

Будет опубликована в ближайшее время.

Глава 15: Знание об информационной безопасности и тренировки

Перевод: sly (http://slyworks.net.ru ) icq:239940067

Cоциальный инженер задумал заполучить проект (исходники) Вашего нового продукта за 2 месяца до релиза.

Что остановит его?

Ваш файервол? Нет.

Мощная система идентификации? Нет.

Система обнаружения вторжений? Нет.

Шифрование данных? Нет.

Ограничение доступа к номерам дозвона модемов? Нет.

Кодовые имена серверов, которые затрудняют определение местонахождения проекта искомого продукта? Нет.

Смысл здесь в том, что никакая технология в мире не сможет противостоять атаке социального инженера.

Обеспечение безопасности с помощью технологии, тренировки и процедуры

Компании, которые проводят тесты на возможность проникновения, сообщают, что их попытки проникнуть в компьютерную систему компании с помощью методов социнженерии практически в 100% случаев удаются. Технологии безопасности могут усложнить этот тип атак путем исключения людей из процесса принятия решений. Тем не менее истинно эффективный путь ослабить угрозу социальной инженерии можно через использование технологий безопасности, комбинированных с политикой безопасности, которая устанавливает правила поведения служащих, а также включающих обучение и тренировку сотрудников.

Единственный путь сохранить разработки Вашего продукта нетронутыми – иметь тренированную, знающую и добросовестную рабочую команду. Это подразумевает тренировку с использованием политик и процедур, но, вероятно, более важным является переход к программе распределенной осведомленности. Некоторые компании, занимающиеся вопросами безопасности, рекомендуют тратить на тренировку таких программ до 40% бюджета компании.

Первый шаг – приучить каждого на предприятии к мысли, что существуют бессовестные люди, которые могут с помощью обмана и психологии манипулировать ими. Служащие должны знать, какая информация нуждается в защите, и как эту защиту осуществлять. Однажды хорошо прочувствовав и поняв, как можно поддаться чужим манипуляциям, они будут находиться в намного более выгодной позиции, чтобы распознать атаку.

Осведомление о безопасности включает также обучение каждого работающего в компании политикам и процедурам. Как обсуждается в главе 17, политики – это необходимые и обязательные правила, которые описывают поведение сотрудников для защиты корпоративной информационной системы и особо ценной информации.

Эта и следующая главы показывают безопасный шаблон (blueprint – синька, светокопия), который обезопасит Вас от атак, которые дорого могут Вам обойтись. Если Вы не тренируете персонал, следующий процедурам обработки информации (well– thought —out procedures), это до того момента, пока Вы не потеряете информацию благодаря социальному инженеру. Не тратьте время, ожидая атак, которые могут случиться, пока решаете, разрабатывать или не разрабатывать политики безопасности: они могут разорить Ваш бизнес и разрушить благополучие Ваших рабочих.

Понимание того, как атакующий может воспользоваться человеческой природой

Для того, чтобы разработать действенную программу обучения, Вы должны понять, почему люди в первую очередь уязвимы для атак. Для выделения этих тенденций в вашей программе, например, обратить на них внимание благодаря дискуссии – этим Вы поможете сотрудникам понять, как социальный инженер может манипулировать людьми.

Манипуляция начала изучаться социальными исследователями в последние 50 лет. Robert B. Cialdini, написавший в «Американской науке» (Февраль 2001), объединил результаты этих исследований и выделил 6 «черт человеческой натуры», которые используются в попытке получения нужного ответа.

Это 6 приемов, которые применяются социальными инженерами наиболее часто и успешно в попытках манипулировать.

Авторитетность

Людям свойственно желание услужить (удовлетворить запрос) человеку с авторитетом (властью). Как говорилось раньше, человек получит нужный ответ, если сотрудник уверен, что спрашивающий имеет власть или право задавать этот вопрос.

В своей книге «Влияние» Dr. Cialdini написал об обучении в 3 госпиталях Мидвестерна, в которых аппараты 22 медсестер соединялись с человеком, который выдавал себя за физиотерапевта, инструктируя административный персонал на выписку рецепта препарата (наркотика?) пациенту. Медсестры, которые получили это указание, не знали звонившего. Они не знали, действительно ли он доктор (а он им не был). Они получали инструкции для выписки рецепта по телефону, что нарушает политику безопасности госпиталя. Препарат, который указывался, не разрешен к применению, а его доза составляла в 2 раза большую, чем допустимая суточная норма – все это может опасно отразиться на состоянии здоровья пациента или даже убить его. Более чем в 95% случаев Cialdini сообщает, что «медсестра брала необходимую дозу из палаты с медикаментами и уже была на пути к палате указанного пациента», где перехватывалась наблюдателем, который сообщал ей об эксперименте.

Примеры атак:

Социнженер пытается выдать себя за авторитетное лицо из IT департамента или должностное лицо, выполняющее задание компании.

Умение расположить к себе

Люди имеют привычку удовлетворить запрос располагающего к себе человека, или человека со сходными интересами, мнением, взглядами, либо бедами и проблемами.

Примеры атак:

В разговоре атакующий пытается выяснить увлечения и интересы жертвы, а потом с энтузиазмом сообщает, что все это ему близко. Также он может сообщить, что он из той же школы, места, или что-то похожее. Социальный инженер может даже подражать цели, чтобы создать сходство, видимую общность.

Подписывайтесь на наши страницы в социальных сетях.

Будьте в курсе последних книжных новинок, комментируйте, обсуждайте. Мы ждём Вас!

Похожие книги на "Искусство обмана"

Книги похожие на "Искусство обмана" читать онлайн или скачать бесплатно полные версии.

Мы рекомендуем Вам зарегистрироваться либо войти на сайт под своим именем.

Отзывы о "Кевин Митник - Искусство обмана"

Отзывы читателей о книге "Искусство обмана", комментарии и мнения людей о произведении.